弱點修補專案已進行第14天了,中風險等級也快要全修補完了。

今天修補了以下弱點。

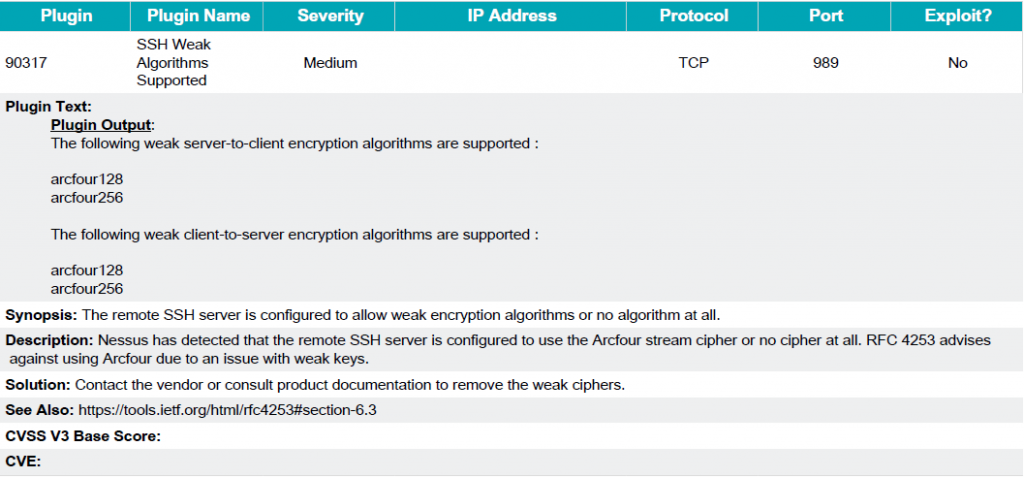

弱點名稱:

SSH Weak Algorithms Supported

插件編號: 90317

風險程度: 中等

風險原因:

檢測到SSH服務已配置為使用Arcfour ciphers或完全不使用密碼。建議不要使用Arcfour ciphers,因為存在安全漏洞的問題。

修補方式:

關閉Arcfour ciphers

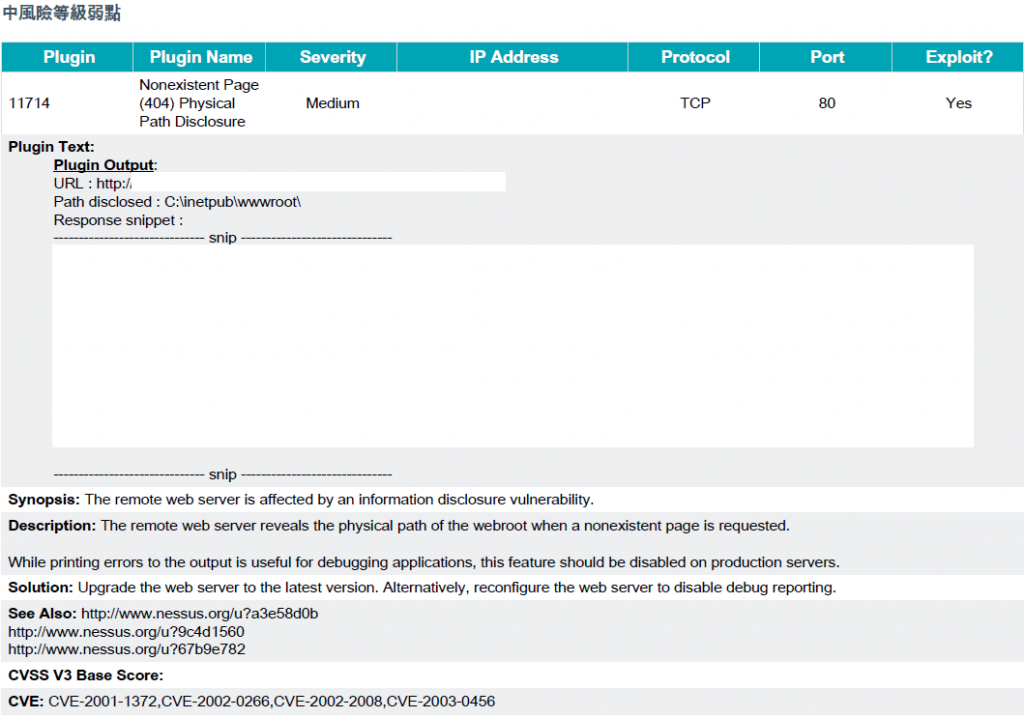

弱點名稱:

Nonexistent Page (404) Physical Path Disclosure

插件編號: 11714

風險程度: 中等

風險原因:

請求不存在的頁面時,Web伺服器將顯示Webroot的實體路徑。若該伺服器用於對外服務的話則需要禁用此功能。

修補方式:

Web伺服器升級到最新版本或是重新設定Web伺服器以停用除錯回報機制。

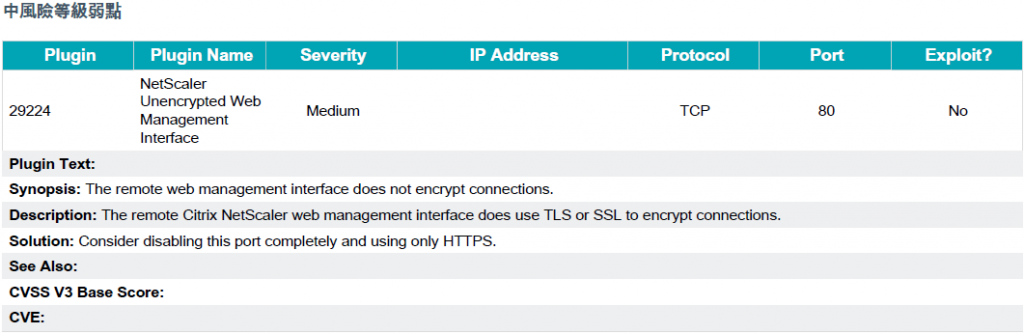

弱點名稱:

NetScaler Unencrypted Web Management Interface

插件編號: 29224

風險程度: 中等

風險原因:

Citrix NetScaler Web管理界面使用TLS或SSL來加密連線。

修補方式:

限制僅使用HTTPS協定進行連線。

由於Citrix設備我不是很熟,所以交給原廠協助處理。